반응형

Android에서 Localhost를 이용한 은밀한 웹-앱 트래킹 기법 공개 (localmess.github.io)

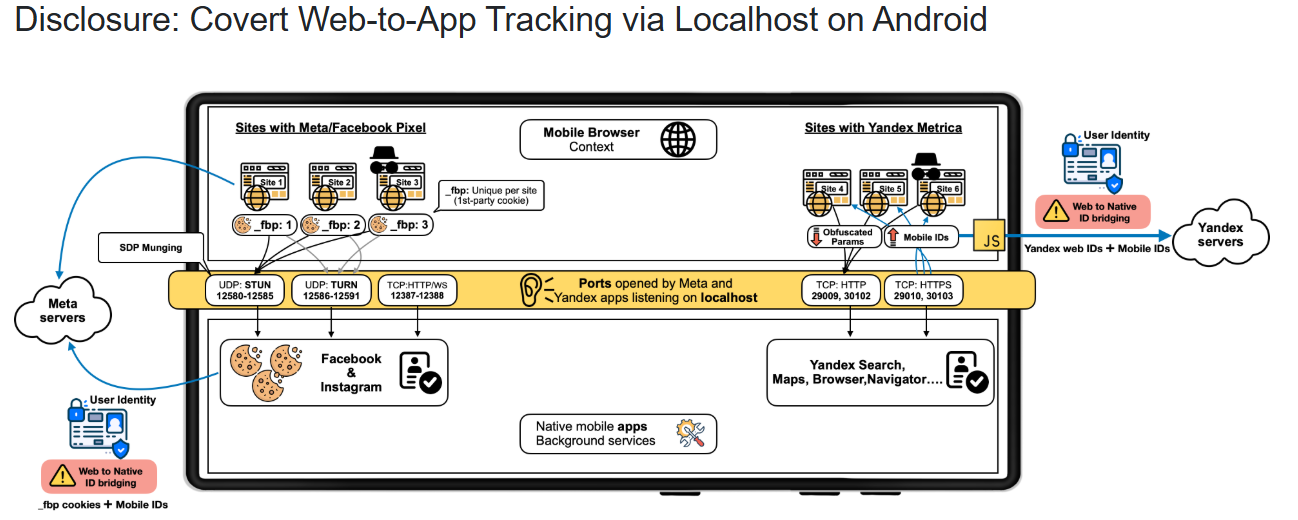

Covert Web-to-App Tracking via Localhost on Android

Disclosure: Covert Web-to-App Tracking via Localhost on Android 📢 UPDATE: As of June 3rd 7:45 CEST, Meta/Facebook Pixel script is no longer sending any packets or requests to localhost. The code responsible for sending the _fbp cookie has been almost co

localmess.github.io

- Meta(페이스북), Yandex 등 주요 앱이 Android에서 로컬 포트(127.0.0.1)를 사용해 웹 브라우저와 네이티브 앱 간 식별자·쿠키를 비밀리에 공유한 사실이 공개됨

- 웹사이트에 심어진 Facebook Pixel, Yandex Metrica 스크립트가 Android 브라우저에서 네이티브 앱(페이스북, 인스타그램, Yandex 계열 앱)으로 브라우징 세션과 식별자를 직접 전달, 사용자 식별 및 탈익명화가 가능해짐

- 이 방식은 쿠키 삭제, 시크릿 모드, 권한 설정, 광고ID 리셋 등 기존 프라이버시 보호책을 모두 우회하며, 악성 앱이 포트만 맞춰 듣고 있으면 브라우저 방문 이력 수집도 가능함

- 2025년 6월 3일 공개 이후 Facebook 측은 해당 코드를 대부분 제거했으나, 해당 기법이 수년간 전 세계 수억대 안드로이드 기기에서 이용됨. Yandex는 2017년부터 유사한 방식을 지속적으로 사용 중임

- 크롬, 파이어폭스, 브레이브 등 주요 브라우저들은 긴급 차단 조치를 도입했지만, 플랫폼 구조적 한계로 완전한 근본 대책은 미흡, Android IPC와 로컬 네트워크 보안 강화 필요성이 강조됨

반응형

'프로그래밍' 카테고리의 다른 글

| Windows 가상데스크탑 활용하기 (0) | 2025.06.17 |

|---|---|

| 팀이 너무 커졌을 때 (0) | 2025.06.09 |

| [Emoji] 이모지 심볼릭 텍스트 입력하기 (0) | 2025.06.05 |

| is-an.ai - AI 프로젝트를 위한 무료 서브도메인 서비스 (is-an.ai) (0) | 2025.06.04 |

| "개발자가 대체된다"는 유행은 왜 반복될까 ? (1) | 2025.06.04 |